Плюсы работы в сети TOR. Провайдер подменяет IP в DNS

- Кирилович Екатерина Игоревна , бакалавр, студент

- Башкирский государственный аграрный университет

- БЕЗОПАСНОСТЬ ДАННЫХ

- ЛУКОВАЯ МАРШРУТИЗАЦИЯ

- АНОНИМНОСТЬ В ИНТЕРНЕТЕ

В данной статье рассматривается механизм работы технологии анонимного обмена информацией через компьютерную сеть с помощью так называемой луковой маршрутизации под названием TOR (The Onion Route).

- Системы обнаружения вторжений. Принципы функционирования

- Совершенствование формирования фонда капитального ремонта в многоквартирных домах

- Нормативно-правовое регулирование вопросов оценки качества предоставляемых государственных (муниципальных) услуг в России

Луковая маршрутизация была разработана Михаэлем Ридом, Дэвидом Голдшлагом и Паулем Сиверсоном, после чего ее запатентовали Военно-морскими силы США в 1998 году. Доминирующей технологией, использующей луковую маршрутизацию, в 2009 г. стала анонимная сеть Tor, которую мы и будем рассматривать.

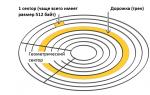

Луковая маршрутизация представляет собой технологию анонимной передачи информации через компьютерную сеть. Принцип ее работы заключается в том, что сообщения неоднократно шифруются, после чего отсылаются по нескольким сетевым узлам, которые именуются луковыми маршрутизаторами .

Причем каждый роутер удаляет слой шифрования, для того чтобы открыть трассировочные инструкции и далее отослать сообщения на следующий маршрутизатор, где повторится данная процедура. Так промежуточные узлы не знают ни источника, ни пункта назначения, ни содержания сообщения.

Идея самой луковой маршрутизации (ЛМ) базируется на сохранении анонимности отправителя и получателя сообщения и обеспечивает защиту данных во время их передачи по сети.

"The onion route" работает в соответствии с принципом смешанных соединений Чаума: то есть сообщения передаются через последовательность прокси («луковых маршрутизаторов»), которые, в свою очередь, перенаправляют данные сообщения в неизвестном направлении. И между роутерами сообщения передают в зашифрованном виде, для того чтобы избежать «прослушки» злоумышленником.

Преимущество данной системы (и в общем смешанных соединений) заключается в том, что не нужно доверять каждому участвующему маршрутизатору. И даже при условии взлома одного или нескольких маршрутизаторов, анонимное соединение все равно будет установлено. Это достигается с помощью того, что каждый роутер в сети принимает сообщения, зашифровывает их заново и далее передает их на другой луковый роутер. Однако даже несмотря на все это луковая маршрутизация не дает гарантий анонимности для отправителя или получателя от всех прослушивающих. Но она обеспечивает очень высокую степень несвязности, что затрудняет для подслушивающего определение адреса того, кто отправляет сообщения, и того, кто их получает .

Луковая маршрутизация, как и любая система, имеет несколько слабых мест. С одной стороны, она не может обеспечить защиту против анализа синхронизации. То есть если злоумышленник наблюдает за сравнительно слабо загруженным луковым роутером, он способен соединять входящие/исходящие сообщения с помощью просмотра того, насколько близко по временному интервалу они были получены и переправлены.

Помимо этого, сети луковой маршрутизации уязвимы к предшествующим и перекрещивающимся атакам. В предшествующей атаке хакер, контролирующий луковый роутер, отслеживает сессии во время их прохождения через несколько перестроений пути. И если этот злоумышленник наблюдает, как меняется путь в ходе нескольких перестроений, он может увидеть первый роутер в цепи отчетливее. Перекрещивающиеся же атаки основываются на том, что луковые роутеры периодически перестают работать или отключаются от сети, когда к сети подключаются новые маршрутизаторы. И любой путь передачи, продолжающий функционировать, не может проходить ни через отключённые маршрутизаторы, ни через роутеры, которые присоединились к сети в более позднее время. Так луковая маршрутизация не в состоянии защитить данные, которые проходят через выходные узлы, отдавая оператору весь доступ к передаваемому содержанию, в связи с этим луковые сети не должны использоваться для передачи личной информации без использования конечной криптографии, как, например, SSL.

В августе 2004 г. Роджер Динглдайн, Паул Сиверсон и Ник Мэтьюсон на тринадцатом USENIX симпозиуме по безопасности представили всеобщему вниманию систему Tor, луковый маршрутизатор второго поколения. Данная система свободна от патентов на оригинальную луковую маршрутизацию, в связи с тем, что она использует телескопические схемы. Помимо этого, Tor обеспечивает превосходную секретность пересылки, используя очистку протокола снаружи слоя луковой маршрутизации, то есть создавая преимущественно TCP-передачу. Также оно обеспечивает конечную проверку целостности и вариативные политики выхода для роутеров.

Tor представляет собой свободное программное обеспечение с целью реализации второго поколения луковой маршрутизации. Другими словами, это система прокси-серверов, позволяющая установить анонимное сетевое соединение, защищённое от прослушки. Данная система написана преимущественно на языках программирования Си, C++ и Python.

Используя Tor, пользователи с легкостью могут оставаться анонимными в интернете, посещая сайты, ведя блог, отправляя мгновенные и почтовые сообщения, а также работая с иными приложениями, которые используют протокол TCP. Анонимность трафика обеспечивается путем использования распределенной сети серверов или узлов, которые называются многослойными маршрутизаторами. Помимо этого технология системы также обеспечивает защиту от механизмов анализа трафика, ставящие под угрозу приватность в интернете и конфиденциальность деловых контактов и, в общем, тайну связи.

Также Tor использует сетевые уровни onion-маршрутизаторов, что позволяет обеспечивать анонимные исходящие соединения. Еще в 2011 г. проект по созданию системы Tor удостоили премии общественной значимости Фонда свободного программного обеспечения, в 2012 г. - почетной награды EFF Pioneer Award.

Tor создали по федеральному заказу в «Центре высокопроизводительных вычислительных систем» Исследовательской лаборатории Военно-морских сил США совместно с DARPA в рамках проекта Free Haven. Причем в 2002 г. данная разработка была рассекречена, а первичные данные передали независимым разработчикам, впоследствии создавшим клиент-серверное приложение и опубликовавшим исходный код под свободной лицензией. Значительные суммы в качестве финансовой поддержки для Tor вкладывают Министерство обороны, Государственный департамент США и Национальный научный фонд. Уже в августе 2014 г. Tor включал больше 6000 узлов, которые разбросаны по всем континентам Земли, за исключением Антарктиды, причем число участников сети превышает 2 млн. Согласно данным Tor Metrics, в июле 2014 г. РФ вошла в тройку стран, которые наиболее активно используют Tor. В день к сети подключаются в среднем 159 000 пользователей из РФ, уступая лишь США с 322 000 пользователей и Германии с 205 000 пользователей. При этом в январе Россия занимала лишь 9 строчку с 91 900 пользователей.

На сегодняшний день существуют версии Tor почти для всех современных операционных систем (Windows, дистрибутивы Linux, Unix-подобные ОС, мобильные платформы, прошивки(OpenWrt, RouterOS, Tomato, Gargoyle) и т.д. Кроме того, Tor может быть установлен и настроен для использования в таком открытом аппаратном обеспечении, как Raspberry Pi, Chumby и PogoPlug. Частные же лица пользуются системой в качестве защиты неприкосновенности частной жизни и для получения доступа к информации, которая заблокирована интернет-цензурой. Участники СМИ также используют Tor для безопасного общения с информаторами и диссидентами. Неправительственные организации пользуются системой для подключения своих работников к необходимым сайтам в заграничных командировках, когда не нужно афишировать их работу. Корпорациям необходима система как безопасный способ для проведения анализа конкурентоспособности.

Правоохранительные органы, спецслужбы и военные также активно пользуются системой Tor для обеспечения секретности при выполнении определенных задач, для скрытого посещения сайтов (без распознавания IP-адреса своих учреждений), а также для сбора различных сведений и обеспечения безопасности своих сотрудников при проведении опасных или секретных операций.

Таким образом, подводя итог вышесказанному, можно прийти к выводу, что в рамках данной статьи была рассмотрена технология анонимного обмена информацией по открытым каналам сети Интернет под названием TOR. Очевидно, что использование лишь одной технологии луковой маршрутизации не обеспечивает должного уровня анонимности. TOR необходимо использовать в комплексе с другими средствами защиты информации (например, с PGP).

Список литературы

- Луковая_маршрутизация [Электронный ресурс] – Режим доступа: http://poli-grafi.ru/Луковая_маршрутизация – 27.05.2016.

- Tor - Академик [Электронный ресурс] – Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/233279 – 28.05.2016.

- СЕТЕВЫЕ ТОПОЛОГИИ «ШИНА» И «ЗВЕЗДА»: ПРЕИМУЩЕСТВА И НЕДОСТАТКИ Мошкина К.А., Шарафутдинов А.Г. Экономика и социум. 2014. № 2-5 (11). С. 335-337.

- КОМПЬЮТЕРНЫЕ СЕТИ. ВИДЫ КОМПЬЮТЕРНЫХ СЕТЕЙ Шарафутдинов А.Г., Бударина Я.С. Экономика и социум. 2014. № 2-4 (11). С. 1180-1181.

How to turn a Raspberry Pi into a TOR network router and keep your privacy online

TOR: The Onion Router is software that enables you to use the internet anonymously. By setting up TOR on a Raspberry Pi you can create a network router that scrambles all of your internet connection.

Turning a Raspberry Pi into a TOR Router has suddenly become much more appealing in the US. A recent change in law enables ISPs to track customer usage and use it to sell advertising.

Father Robert Ballecer on Know How explains why this is important.

The way that they justified this change in rules was: ‘well it’s not fair’ because some businesses are bound by these security laws and privacy policies. Whereas Google and Facebook can sell your information to anyone.’

Here’s the difference: if I don’t like Google’s privacy policy; I don’t use Google. If I don’t like Facebook’s privacy policy; I don’t use Facebook. Which I don’t. Because I don’t like their privacy policy. I have no other option than to use Comcast. There is literally no other broadband provider.

Turn a Raspberry Pi 3 into a TOR network router

Know How uses a Raspberry Pi 3 to set up a TOR network router. They choose a Raspberry Pi 3 specifically because it has built-in wireless networking (the Pi Zero W would work well in this regard too).

The Raspberry Pi connects to the TOR network. All you have to do is then connect the Raspberry Pi to your broadband network, and connect your device to the Raspberry Pi.

The instructions are reasonably clear and Know How has show notes available for download. The build is based on the RPI-Wireless-Hotspot software script by Harry Allerston.

This software enables you to configure a Raspberry Pi to act as a WPA encrypted hotspot and select from a series of DNS providers.

The build is based on the RPI-Wireless-Hotspot software script by Harry Allerston. This software enables you to configure a Raspberry Pi to act as a WPA encrypted hotspot and select from a series of DNS providers.

TOR считается одним из самых надежных и эффективных методов защиты анонимности онлайн и обхода цензуры в Интернете.

TOR - аббревиатура «The Onion Router» - или «многослойного раутера»

После установки прокси TOR на компьютер пользователя, TOR начинает использовать несколько уровней в системе частных компьютеров и шифрование интернет-трафика.

TOR устанавливает соединение со всеми возможными узлами связи в сети TOR

Пользователь пропускает данные чрез тройную серию узлов TOR

Каждый из которых имеет уникальный шифр

Узел входа

Распознает пользователя и активный узел сети

Узел передачи

Распознает узлы входа и выхода

Узел выхода

Распознает узел передачи и конечное направление

Благодаря трем узлам защиты ни один из компьютеров сети TOR не обладает информацией об источнике запроса и конечном направлении, что защищает информацию о пользователе.

TOR хорошо подходит для сохранения личных данных в тайне и защиты информации о работе онлайн в случае попыток внешнего слежения за вашей активностью в Интернете.

TOR – одно из самых старых и популярных приложений, созданных для того, чтобы обойти цензуру в Интернете. Многие пользователи считают TOR одним из самых надежных и эффективных инструментов для защиты личных данных в сети, который также позволяет получать доступ к заблокированному контенту. Далее – подробнее о том, как использовать это приложение и какую пользу оно может принести конкретно вам при работе онлайн.

Что такое TOR?

TOR (аббревиатура англ. «The Onion Router» или «многослойного раутера») – использует сеть частных компьютеров, называемых еще узлами, которые пересылают и шифруют интернет-трафик. В целом эта система достаточно сложная и запутанная, поэтому обеспечивает хорошую защиту от слежения со стороны властей.

TOR начали разрабатывать еще в 90-х годах. Основой разработок стали исследования федерального агенства DARPA. Первоначально исследования проводились на средства управления научно-исследовательских работ ВМС США. Позднее в число спонсоров разработок вошел Совет управляющих вещанием США, куда входит и «Голос Америки».

С момента запуска TOR в 2002-м году вышло его несколько версий, каждая последующая из которых сужала возможные лазейки для слежки за пользователями. Тысячи программистов-волонтеров по всему миру создали основу сети TOR – частную рассеянную паутину, которая «взбалтывает» данные и защищает от слежения и блокирования.

Как работает TOR

Обычно при работе в Интернете данные передаются от вашего компьютера к цели (сайту или результатам поиска) по глобальной сети из общественных серверов. По своей структуре «всемирная паутина» – открытое, свободное пространство, позволяющее данным свободно передвигаться от одного компьютера к другому. Тем не менее, такой дизайн имеет ряд недостатков в части обеспечения безопасности.

Для сравнения, cеть TOR с первого же шага при работе в ней пропускает трафик исключительно через ее узлы – входа, передачи и выхода – каждый из которых обладает собственным шифром. Благодаря такой конфигурации ни один из компьютеров сети TOR не имеет данных об источнике запроса и его конечном направлении и даже шифрах сети, что позволят защитить информацию о пользователях.

Анонимная передача данных от одного узла к другому в подсети TOR зарекомендовала себя как надежный инструмент защиты, взломать который очень трудно. Передача данных через TOR подобна игре в кошки-мышки, при этом у мышки – тройной уровень защиты. Задача кота в этом случае становится очень сложной.

Плюсы работы в сети TOR

TOR – эффективный инструмент навигации в несвободном Интернете, позволяющий обходить блокировку контента и файерволы, однако его главное достоинство – защита анонимности пользователя. В случае, если пользователь обеспокоен возможным мониторингом его компьютера со стороны властей, он может загрузить TOR на домашний компьютер и продолжить пользоваться Интернетом, сохраняя анонимность. Тот факт, что большое число волонтеров-энтузиастов TOR поддерживают сеть серверов по всему миру, делает блокировку TOR затруднительно. Это дает возможность жителям тех стран, где, к примеру, запрещены Facebook или Google продолжать ими пользоваться.

Возможные минусы TOR

TOR – эффективный инструмент, однако он не гарантирует стопроцентную защиту анонимности и обхода цензуры. В целом сеть TOR проявила иммунитет даже к агрессивным попыткам взлома, однако некоторые хакеры могут воспользоваться пробелами в защите сети – как с целью нападения на пользователя, так и с целью атаковать конкретный сайт.

Популярные браузеры Firefox, Chrome, Internet Explorer и другие имеют недостатки в системах защиты, которыми могут воспользоваться заинтересованные лица для того, чтобы получить личную информацию пользователей. Именно поэтому, вместо традиционных, настоятельно рекомедуется использовать специальный браузер, уже встроенный в TOR.

Браузер TOR также блокирует такие плагины как Java и Flash, которые не зашифрованы и могут стать лазейкой для осуществления слежения в Интернете.

Компьютеры пользователей также могут быть инфицированы вирусами и различными вредоносными программами – это одна из предполагаемых тактик, использованных Агенством национальной безопасности США (NSA) для взлома анонимности пользователей TOR. По этой причине TOR – значительно менее безопасный инструмент при работе в интернет-кафе, где на компьютерах уже может быть установлены программы слежения.

Также не стоит забывать, что в то время, как информация о вас может быть защищена от посторонних глаз в Интернете, ваша конечная цель защищенной не является. Как только данные покидают пределы сети TOR, они вновь попадают в открытый доступ, становясь уязвимыми, что, в свою очередь, означает, что сайт, доступ к котому вы хотите получить, может быть заблокирован и отслеживаться, и если вы направляется какую-либо информацию третьим лицам, они также попадут в поле зрения лиц, ведущих мониторинг.

Хороший вариант решения этой проблемы – использование TOR вместе с VPN – безопасной сетью – на выходе. Это защитит вас, и доставит данные к конечной цели.

Подведем итоги

Если вы заинтересованы в защите личной информации и эффективном инструменте для обхода цензуры, TOR – отличный вариант.

Тем не менее, TOR – сложный и относительно медленный инструмент для работы в сети, поэтому тем, кому в этом процессе не хватает терпения, могут посчитать TOR не слишком подходящей программой.

Не стоит при этом забывать об одном: как следует из документов, «слитых» Эдвардом Сноуденом, аналитики Агенства национальной безопасности США назвали TOR «королем высокой безопасности, его Величеством Анонимностью в Интернете», добавив, что «что пока на этот трон других претендентов нет».